这篇文章上次修改于 1450 天前,可能其部分内容已经发生变化,如有疑问可询问作者。

什么是威胁情报

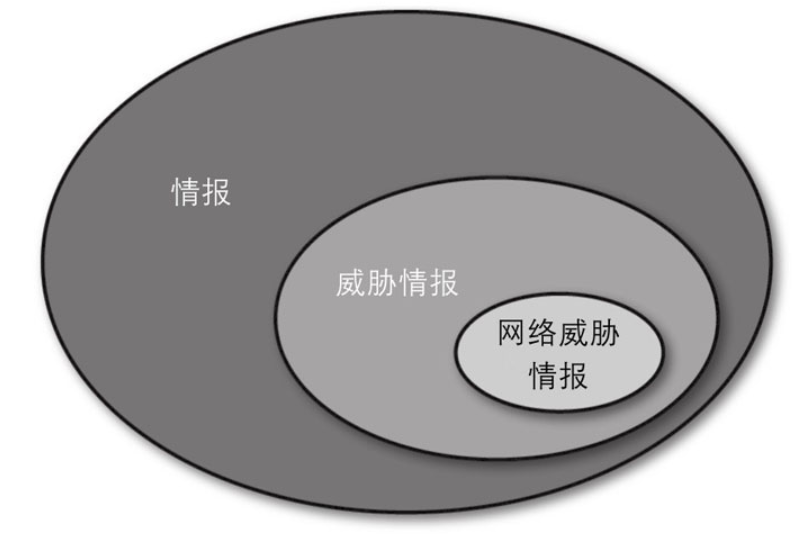

Scott Roberts《情报驱动应急响应》一书中将网络威胁情报定义成一种分析的方法论。网络威胁情报不是一个新概念,只是一种旧方法的新名称:应用结构化的分析过程来了解攻击及其背后的对手。威胁情报在网络安全方面的应用比较新,但基础并没有改变。

网络威胁情报用于识别和了解攻击者,以及使用该信息来保护网络,已成为事件响应者必备的基本概念。威胁情报是对对手的分析,分析他们的能力、动机和目标。网络威胁情报(CTI)是对对手如何使用网络来实现目标的分析。

威胁情报是一种基于证据的知识,包括了情境、机制、指标、隐含和实际可行的建议。威胁情报描述了现存的、或者是即将出现针对资产的威胁或危险,并可以用于通知主体针对相关威胁或危险采取某种响应。

Gartner 的定义中,对情报的信息量提出了明确的要求,在用于检测之外还需要提供复杂的背景信息以及针对管理者的建议等。

情报和数据

谈起情报总是避免不了数据,那情报和数据有什么区别呢?

“Joint Publication 2-0”是美军的主要联合情报教条,是目前仍在使用的基础情报文件之一。它在介绍中指出:“信息本身可能对指挥官有用,但是当涉及有关运行环境的其他信息,并根据过去的经验来考虑时,会引起对信息的新的认识,这可能被称为情报。”

数据是一条信息、事实,或统计结果。数据是用来描述某些事情的。例如在前面讲的关于天气预报的例子中,温度是一个数据,描述一个事实,它使用经过验证和可复用的过程进行了测量。了解温度数据固然重要,但为了能进一步用于决策,我们还必须对当天的其他情况进行分析。在信息安全领域,IP地址或域名是数据。如果没有任何额外的分析来提供上下文,它们只是一个事实。当我们收集并关联分析各种数据后,具备了为某种需求提供洞察能力,这时它们便成了情报。

情报来自收集、处理和分析数据的过程。

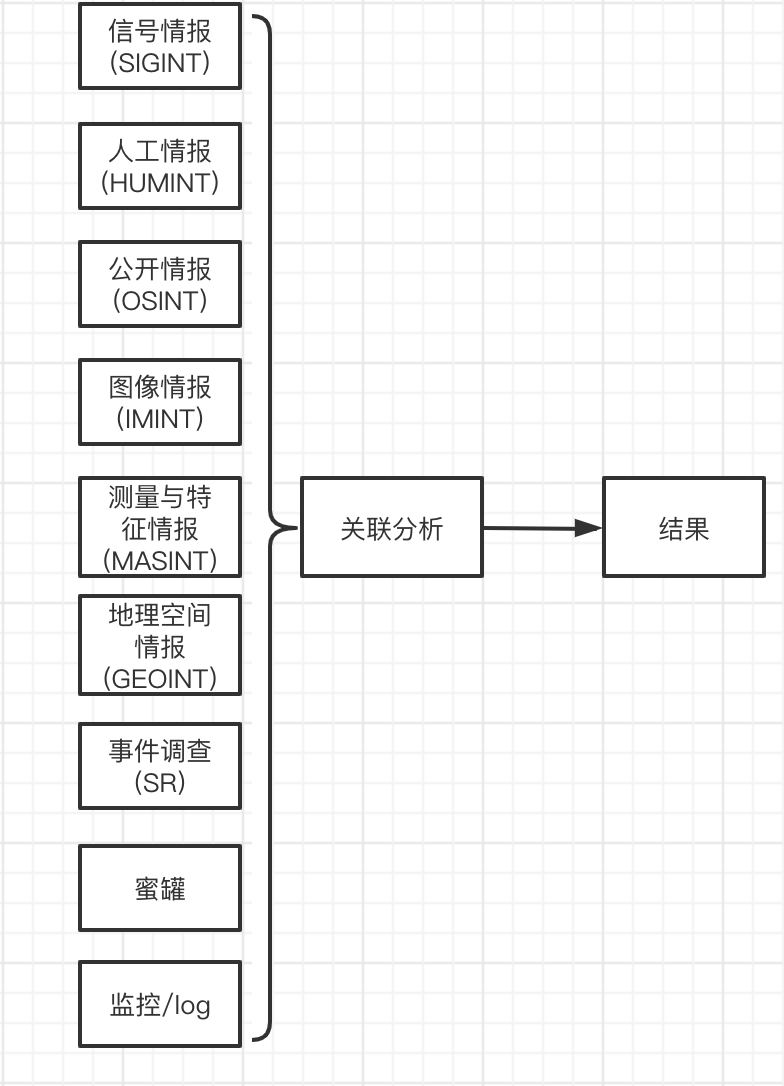

情报来源

威胁情报作用

威胁情报在一般企业中的应用

对本地安全事件进行应急响应。

例如通过安全设备的报警或者运维系统告警监测到服务器负载异常发现服务器被攻击,应急/运维人员对被攻击服务器进行安全分析,提取日志,查看服务器操作历史记录,异常计划任务,查看异常进程/端口,定位恶意软件,并提取样本。

通过对恶意软件的分析得到恶意软件如下信息

- 文件系统信标:文件哈希值、文件名、字符串、文件路径、文件大小、文件类型、签名证书。

- 内存信标:字符串和内存结构。

- 网络信标:IP地址、主机名、域名、HTML路径、端口、SSL证书。各类信标的用途不同,发现位置不同(单机系统监测或者网络监测),各种格式适用于不同的工具。

行为,不好界定但我们可以依据Kill-Chain模型对于攻击者各阶段工作的描述,我们就非常容易理解攻击者的行为特征

- 侦察跟踪阶段

(一般靠推测得出)攻击者通常借助在网上找到的会议日程文档为潜在受害目标画像。

- 武器构建阶段

攻击者使用嵌入Word文档中的VBA(Visual Basic for Applications)宏脚本构建攻击武器。

- 载荷投送阶段

攻击者根据侦察阶段取得的会议日程信息,仿冒行业集团发送钓鱼邮件。

- 突防利用阶段

当受害目标打开邮件附件的Word文档,触发VBA宏脚本执行,就会下载第二阶段载荷。

- 安装植入阶段

攻击者使用提权工具安装第二阶段载荷,即远程控制木马,随系统开机启动,在主机持久存在。

- 通信控制阶段

该远程控制木马连接到微博网站,采用加密通信的方法接收命令和控制。

- 达成目标阶段

攻击者试图窃取技术原理图和邮件,并压缩上传到某文件共享服务器。

有下面作用

- 基于本地数据分析攻击者、提取本地的攻击者攻击数据、结合威胁情报平台、完善攻击者的画像。

- 攻击团伙跟踪

- 另外还能够将上面提取的数据增加到SIEM/EDR产品中

- 补充TIP平台

通过对被攻击服务器自身的分析得出如下信息

- 服务器存是哪个漏洞被利用的

- 服务器因为什么原因产生了这个漏洞

得到了威胁情报的如下作用

- 对漏洞优先级管理

- 检测企业中是否还存在同类型的漏洞

钓鱼邮件

还有在护网中屡试不爽的钓鱼邮件,可以增加防护产品的钓鱼检测。

威胁情报在汽车行业的应用

其实威胁情报在车厂的提供TSP/OTA服务中的应用与普通企业中的应用相同,在此不再赘述。下面说说威胁情报在车端的应用。

主机厂的产品在卖出后已经不归主机厂所有了,即使车辆被攻击了可能用户也不知道,可能用户知道了也不一定会寻求帮助。因为不是自己的资产,所以主机厂无法像服务器/钓鱼邮件那样对其进行安全响应分析。主机厂该怎么做?有产品的话埋入汽车终端安全产品(EDR与威胁情报结合)。

汽车终端安全产品应该实现哪些功能?

- 首先要传回感染车辆终端的恶意软件样本

- 文件系统信标:文件哈希值、文件名、字符串、文件路径、文件大小、文件类型、签名证书。

- 进程信标:恶意软件在系统中的进程名称,该进程执行了哪些动作行为

- 内存信标:字符串和内存结构。

- 网络信标:IP地址、主机名、域名、HTML路径、端口、SSL证书。

车载终端产品监测到恶意进程后上报至运营平台,运营平台进行威胁研判。判断其是威胁团体的行为,还是一个偶发事件,其实就是车主手痒痒了想DIY下汽车,一不小心装进去的。如果平台威胁库中没有,我们可以基于发现同一类攻击样本数量来判断是不是专门针对车辆攻击的新威胁事件。

甲乙双方该如何交付

客户:你们都有什么样的数据?

承包商:我们有xxx数据、xxx数据、xxx数据,其中xxx数据是我们的特色,其他家厂商没有,我们也和xx竞品厂商的情报数据做了对比,我们的情报质量要比他们高出xxxxx,具体表现在。。。。

客户:我知道你们的xx数据很厉害,但是对于我们来说的应用场景是什么?

承包商:我们曾经利用我们的数据发现多达xx起严重的安全事件,可见我们的情报价值

客户:但是这种场景对于我们来说是不存在的啊,就算你能查出来的话,

so tm what 。。。。。。

陷入了无尽的聊天中

就上面这种情况来说,实际上甲乙双方都存在一定的问题,这个其实是和行业的性质有关,毕竟绝大多数都是甲方出钱,乙方交付相对应的东西,甲方没有人运营怎么办,乙方上服务补上相对应的短板,只要加钱,没有什么解决不了的问题,如果有那就说明加的不够多。而对于主机厂而言,每个主机厂的组织架构都不一样,有的有独立网联部门管理车联网TSP/OTA平台,车端的部品归口电子电器部门,这些部门的人员可能不懂信息安全~ 安全厂商过去巴拉巴拉讲了一堆后,主机厂的人说我觉的你们说的很专业,但我们不懂,你觉得黑客们会怎样攻击我们的生产的车,业界有过案例嘛?能给我们分享下吗?这时候安全厂商就拿出了网联汽车的安全案例or以往项目案例说网联系统安全性的重要性。最后主机厂买了安全检测服务...

主机厂买了乙方的安全检测服务,能够检测出我的车端部品安全性,有多少漏洞。通过发现的漏洞能够反哺设计、研发,在设计和研发环节纳入安全因素的考量,从而规避一部分风险。可威胁情报能够解决什么问题?我买了你的东西就需要去利用我买的东西去解决实际的问题,也就是所谓的为结果付费。

可电子电器部门觉得,我知道了你的威胁情报好像对我也没多大的用处啊。到底能解决什么样的问题看起来不如安全检测来的实在啊,但我们有时候对其他车厂安全情况感兴趣,对标其他车厂安全情况来反思我们自己是否存在同样的问题。巧了~ 一般车厂不愿意为这种信息多花钱,很多都是白嫖… 乙方可以把安全检测项目报价动些手脚...嘿嘿嘿

可我们交付该交付什么样的内容呢 ?

从《情报驱动应急响应》一书中抄了他们的情报威胁报告。

小结

写了下对威胁情报的浅薄认识。其实威胁情报的运营是一个很复杂的体系。其中威胁情报周期如何运营等等都没有提到。留着下次再写吧...

Reference

https://zhuanlan.zhihu.com/p/38532724

https://zhuanlan.zhihu.com/p/183993203

https://zhuanlan.zhihu.com/p/44503506

https://weread.qq.com/web/reader/70032190716007b17004cbek6f4322302126f4922f45dec

没有评论